Escrito por Beservices

Publicado: (marzo 2022) | Última modificación: (marzo 2024).

Cualquier empresa, ya sea una gran corporación o una pequeña pyme, gestiona información de gran valor no solo para la propia empresa, sino también para los ciberdelincuentes. Haciendo caso al dicho de "Más vale prevenir que curar", hoy te hablamos de las 4 principales ciberamenazas más comunes en la PYME y cómo puedes evitarlas.

1. Phishing ¿Qué es?

El phishing es una forma de fraude en la que un atacante envía un mensaje por correo electrónico u otros canales de comunicación electrónica, fingiendo ser una persona o empresa de buena reputación. Una táctica común de phishing es enviar un correo electrónico con un remitente falso, lo que sugiere que el mensaje proviene en una fuente fiable. De esa manera, es más probable que el destinatario lo abra.

Los ataques de phishing son populares entre los ciberdelincuentes, ya que es bastante fácil engañar a alguien para que haga clic en un enlace malicioso en un correo electrónico aparentemente legítimo.

¿Cómo puedes evitar un ataque de phishing?

Para evitar ataques de phishing, puedes utilizar una solución que ofrezca lo siguiente:Protección en el momento de hacer clic y escaneo de archivos adjuntos

La protección en el momento de hacer clic evitará que los ciberdelincuentes redirijan enlaces aparentemente seguros a sitios web inseguros. Cada vez que se hace clic en un enlace, se comprueba en tiempo real. Si se sabe que el destino es malicioso, se bloquea.

Asegúrate de elegir una solución que también escanee los archivos adjuntos de los correos electrónicos, para que puedas detectar el malware antes de que sea demasiado tarde.

Detonación de URL

Cada vez que un usuario hace clic en un enlace con una reputación desconocida, el sistema comprueba el destino. Si detecta un comportamiento sospechoso o identifica el enlace como malintencionado, advierte al usuario que no lo abra.

Tecnología anti-spoofing

Mediante el aprendizaje automático y las técnicas de análisis avanzadas, el sistema identifica señales que indican que un remitente de correo electrónico puede no ser quien dice ser. Si se detecta suplantación, el correo electrónico se bloquea o se mueve a la carpeta de correo no deseado.

Autenticación multifactor

Con este método, puedes mantener a los atacantes fuera de tu entorno, incluso si se descifra una contraseña mediante un ataque de phishing. Aquellos que quieran configurar ubicaciones de confianza (como la red de una oficina) y bloquear el acceso desde países donde no operan pueden optar por la autenticación multifactor avanzada.

2. Ransomware ¿Qué es?

El ransomware es un tipo de software malicioso que busca secuestrar tus archivos y restringir el acceso a ellos a menos que se realice un pago. Este tipo de malware utiliza el cifrado para bloquear documentos, hojas de cálculo, imágenes, vídeos y otros archivos importantes. Además, si un PC se ve infectado, el ransomware puede propagarse a otros dispositivos dentro de la red.

¿Cómo puedes evitar un ataque de ransomware?

Hay varias cosas que puedes hacer para identificar los intentos de ransomware cuando el daño aún no está hecho:

Toma precauciones contra el malware y otro contenido malicioso enviado por correo electrónico

Es posible interceptar y escanear mensajes con archivos adjuntos desconocidos. Opta por una solución que no entregue el archivo adjunto si detecta actividad sospechosa. Además, asegúrate de usar una función que compruebe un hipervínculo cada vez que se haga clic en él y bloquee el destino si se considera malicioso.

Protege los dispositivos de los empleados

Usa una solución que evite el acceso no autorizado a carpetas comunes, como Escritorio y Documentos. De esa manera, se bloquearán los intentos de ransomware para cifrar tus archivos en estas ubicaciones.

Asegúrate de que puedes recuperar archivos en caso de que un ataque de ransomware tenga éxito

Independientemente de cuántas medidas tomes, es importante ponerse en lo peor. ¿Qué pasaría si tu empresa es víctima de un ataque de ransomware? En ese caso, deberías poder recuperar versiones de archivos anteriores al ataque con solo unos clics.

3. Bring your own device (BYOD) ¿Qué es?

Bring your own device (BYOD) se refiere a la política de permitir que los empleados usen sus propios dispositivos (portátiles, tablets y smartphones) para acceder a la información y las aplicaciones de la empresa. En el mundo híbrido, BYOD es cada vez más popular entre las empresas, ya que ayuda a maximizar la productividad durante los desplazamientos y reduce los gastos de hardware.

¿Cómo evitar riesgos en tu política BYOD?

Para ofrecer una política BYOD y mitigar los riesgos, debes:

Controlar qué aplicaciones pueden acceder a los datos de la empresa

Asegúrate de que los usuarios puedan acceder a los datos de trabajo desde aplicaciones cruciales y configura políticas que mantengan los datos protegidos (como el cifrado o la protección de datos con un código PIN).

Evitar que los usuarios muevan los datos a una aplicación no segura

A veces a los usuarios les gusta copiar texto del correo electrónico de la empresa y pegarlo en su teléfono u otro lugar no seguro. O bien es posible que deseen guardar una hoja de cálculo de datos de clientes en un sistema de almacenamiento personal en el cloud (como Dropbox). Es recomendable que uses una solución que les impida hacerlo.

Ser capaz de eliminar los datos de la empresa de un dispositivo

En algunos casos, debes eliminar los datos de la empresa de forma remota, por ejemplo, si un dispositivo se pierde o alguien lo roba, o si un empleado abandona la empresa. Por lo tanto, elige una solución que te permita hacerlo sin que esto afecte a los datos personales que hay en el dispositivo

4. Datos confidenciales ¿Qué es?

En nuestro mundo híbrido colaborativo, los archivos que contienen información confidencial de la empresa no permanecen dentro de las cuatro paredes de la oficina. Los empleados pueden descargar un archivo en una unidad USB para poder trabajar en él desde casa. O bien pueden enviar información financiera a su gestor.

Por supuesto, hay información que no deseas que se exponga online. Ya se trate de datos de los clientes, transcripciones de reuniones o registros financieros, tienes la obligación de proteger los datos confidenciales.

¿Cómo evitar una fuga de datos confidenciales?

Esto es lo que debes hacer para tratar adecuadamente los datos confidenciales de forma rápida y eficaz:

Controla el acceso al correo electrónico

Para asegurarte de que solo el destinatario previsto de un correo electrónico pueda acceder a la información, utiliza controles como «No reenviar» o «No imprimir». Si de verdad quieres optimizar la seguridad, puedes cifrar un mensaje de correo electrónico (incluidos los archivos adjuntos), para que solo el destinatario pueda leerlo. Eso es particularmente útil cuando los empleados necesitan enviar datos confidenciales a un partner o cliente de fuera de la organización.

Controla el acceso a los documentos y archivos

Algunos archivos, como una hoja de cálculo que contiene los nombres y la información de contacto de tus clientes, no pueden caer en las manos equivocadas. Es por eso por lo que debes usar una solución que te permita restringir el acceso a los archivos, controlar si los empleados pueden editar documentos y evitar que se impriman los documentos.

Restringe el acceso, aunque el archivo se guarde fuera de la empresa

¿Qué pasa si un empleado envía un archivo por correo electrónico a alguna persona ajena a la empresa o lo guarda en su ordenador personal? Siempre debes mantener el control de tus datos. Por lo tanto, asegúrate de que todas las medidas de protección y restricción que tomes sean válidas en cualquier momento y en cualquier lugar.

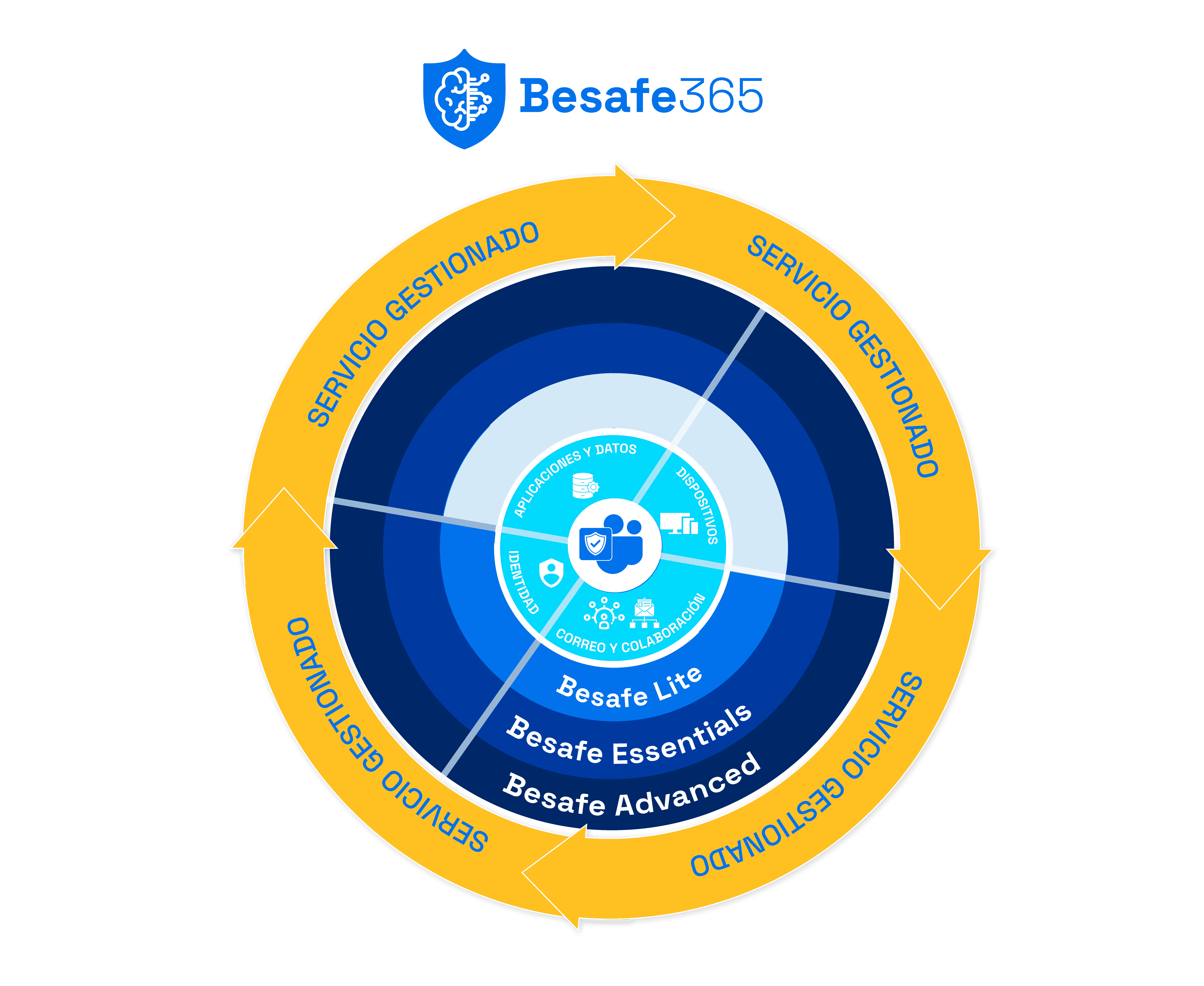

Besafe 365: Protección 360º para entornos Microsoft 365

Esperamos que esta publicación haya sido de gran ayuda para comprender las tendencias actuales en ciberamenazas y los consejos que hemos compartido para combatirlas.

En este sentido, con nuestra solución Besafe 365, las empresas pueden proteger su entorno laboral de manera integral. Besafe 365 permite ejecutar todas las acciones que hemos visto en el artículo para hacer frente a las amenazas.

Si necesitas ayuda en la protección de tu entorno Microsoft, no dudes en ponerte en contacto con nosotros. Estaremos encantados de explicarte cómo podemos proteger tu entorno y asegurar una productividad segura.